Dvwa_weak_session_ids

DVWA_Weak_Session_IDs(会话id伪造)

这个常见于越权(未授权)访问,身份伪造等。一些权限校验不严谨,读取cookie中的sissionid,来鉴别用户所属权限组,就可以伪造sessionid,进行越权(未授权)访问。有一些日志会记录当前操作对象,读取id号来录入数据库,这样伪造id号,就可以对当前操作人员的身份进行伪造。这个实验不突出于应用,而是对生成规则的探究,这一点在实际运用过程中才是尤为重要的,猜解cookie的生成规则,就相当于掌握了身份伪造的方法。

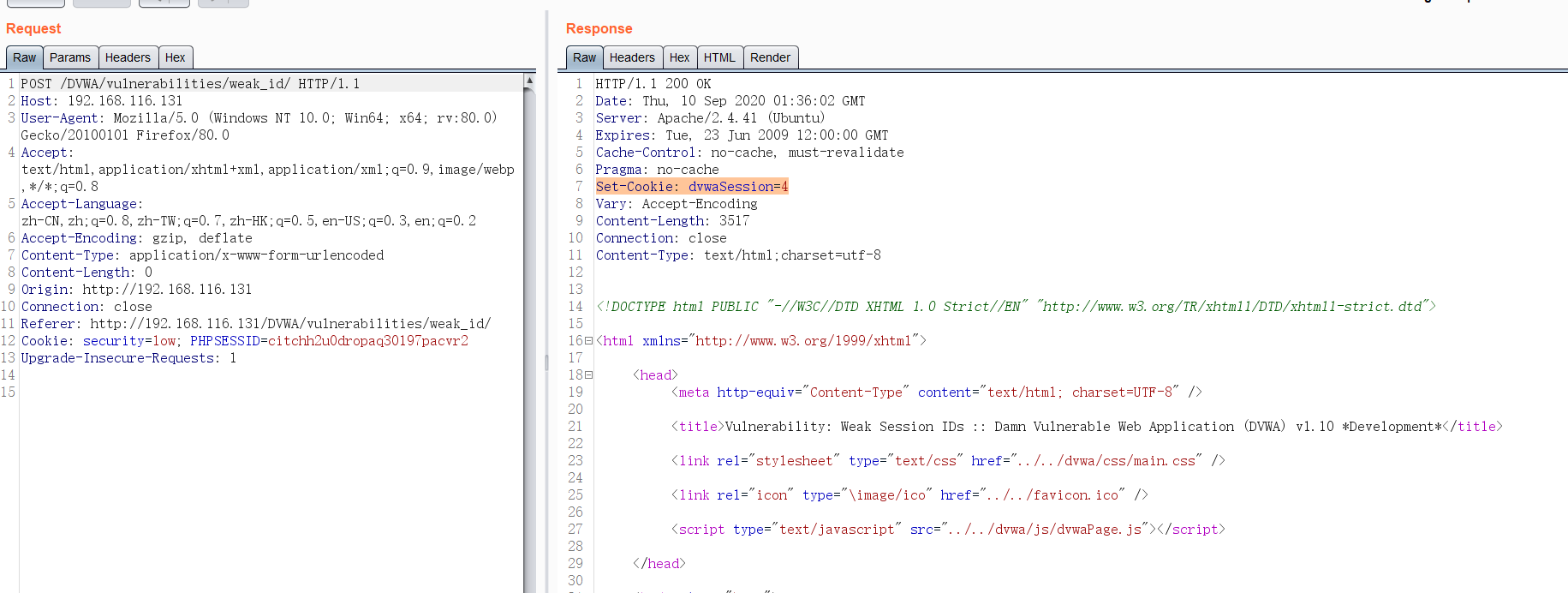

LOW

抓包查看规律:

没发送一次,id号递增一次,很简单的生成规则,伪造起来也很简单。

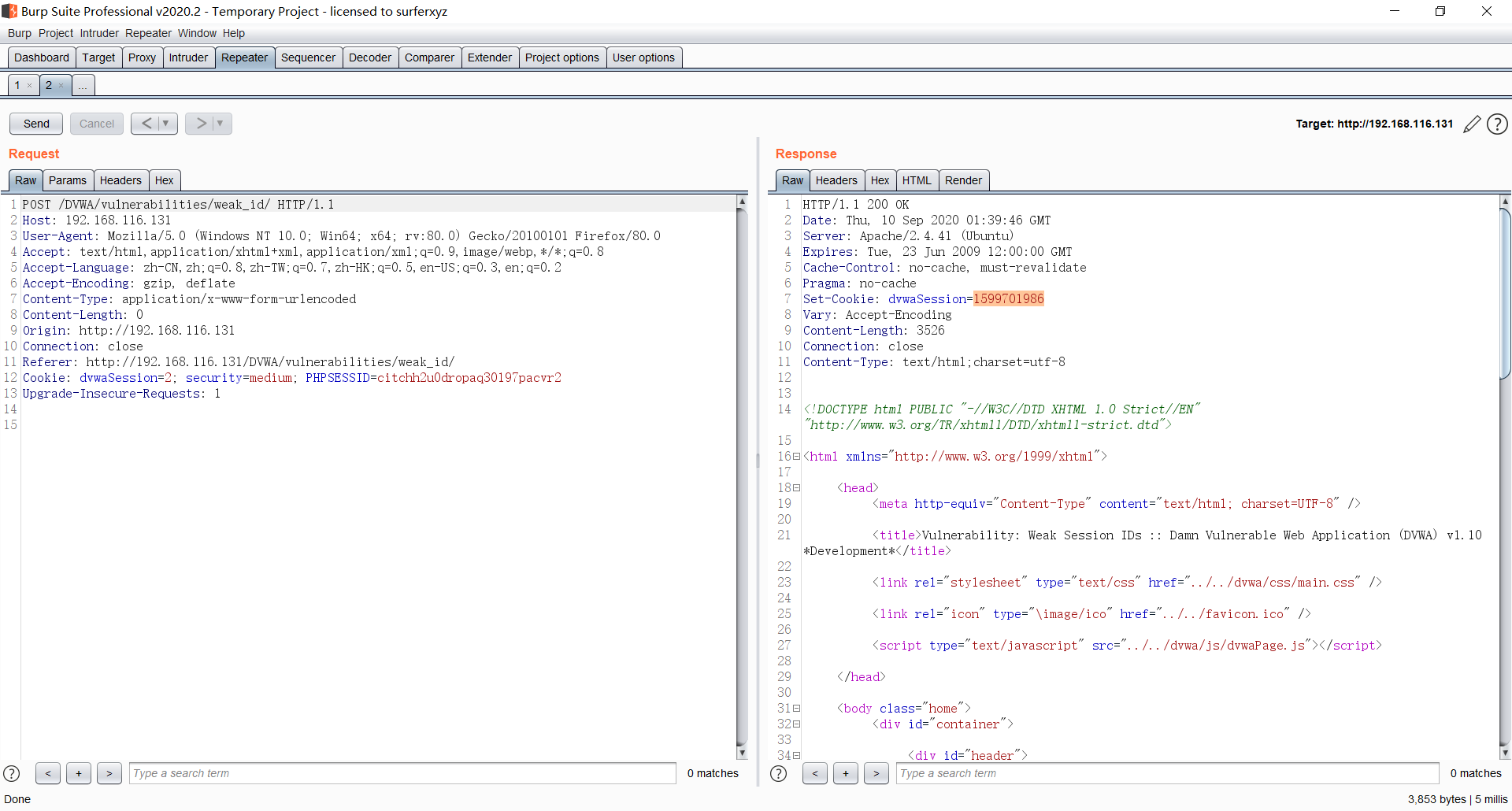

MEDIUM

一样的观察特征:

这种长度,这样的开头数字,很容易联想到unix时间戳。这种方式也很容易伪造,不过,我觉得这种场景,应该只能应用于cookie有效期校验吧……

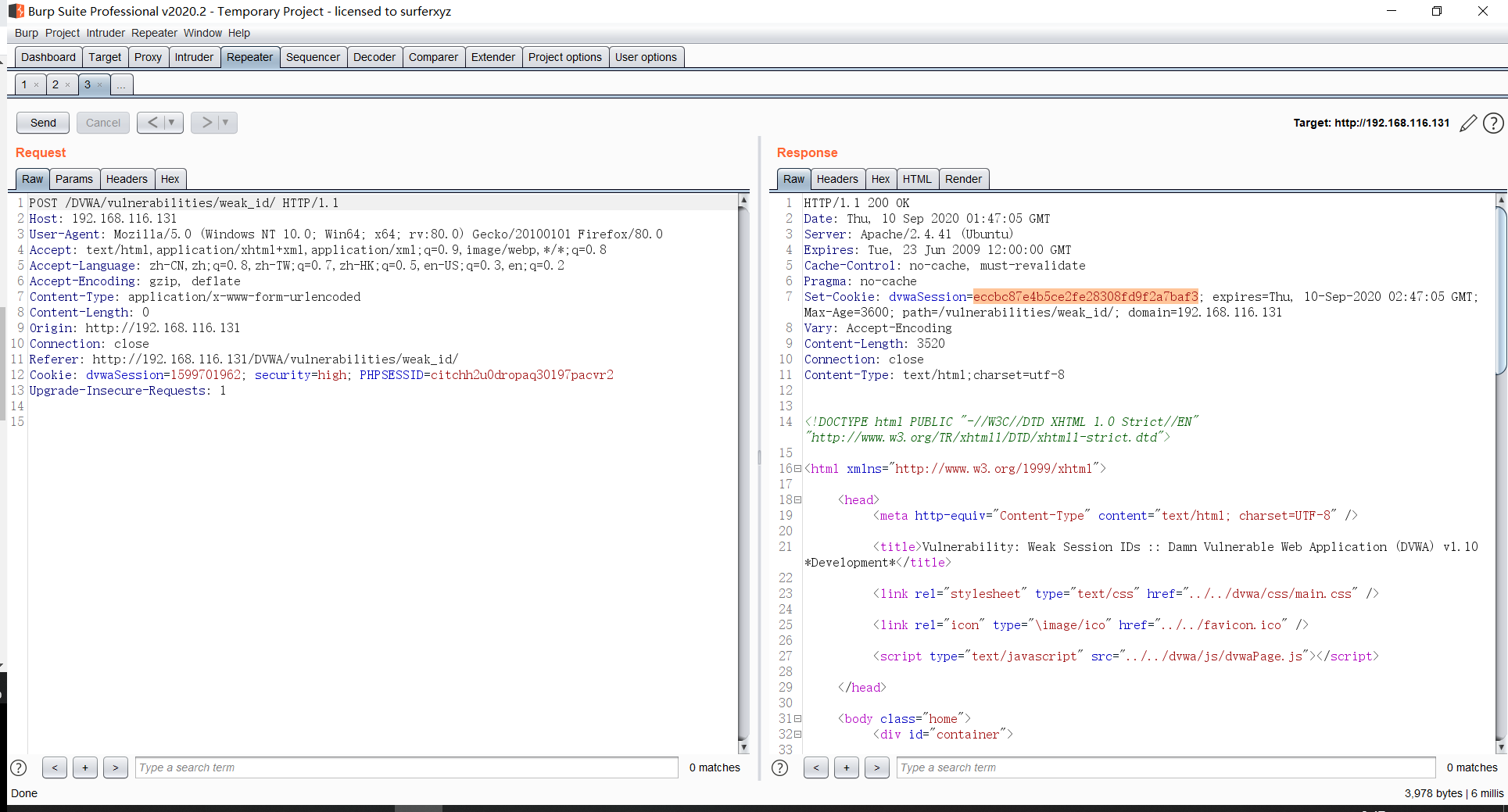

HIGH

观察特征:

这种特征,应该是md5,放到cmd5中检查一下,是还能跑出结果。

其实到这一步,对普通人来说已经比较安全了,由于md5的不可逆性,这里只能采用彩虹表来进行查找,但是对于高端玩家来说,还是很不够看的,毕竟cmd5的会员,还是能查出太多太多东西了。由于这里采用的是纯数字的md5,就几乎没有防御性可言了,大概只有看起来好看的作用吧。

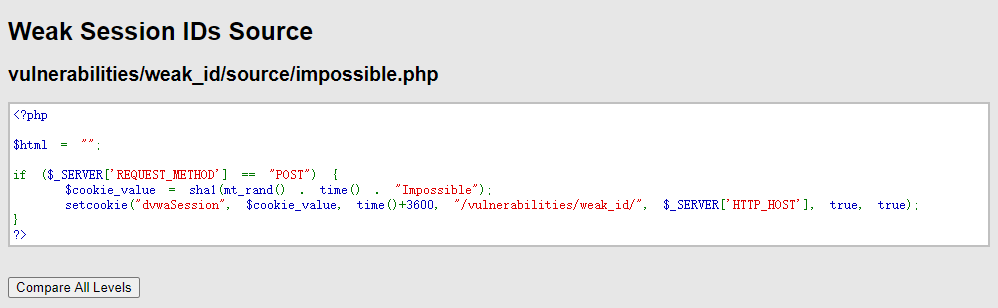

IMPOSSIBLE

直接查看源码:

用了sha1散列,对象是“随机数+时间+字符串”,这样想要依靠猜解,构造出可用的cookie,还是很靠运气的,不如直接策反开发。